Az automatikus azonosítás, az RFID-technológia a hatékony lehetőségek mellett komoly veszélyeket hordoz magában. Mennyire vannak biztonságban az adataink, ha ezen módszert használjuk a kommunikációra? Vizsgáljuk meg, hogy milyen lehetőségek vannak ezen technológia támadására és hogyan védekezhetünk ezek ellen.

Napjainkban széles körben megtalálhatóak az azonosítási rendszerek különböző formái. Egy olyan kód- és kommunikációs rendszert értünk ez alatt, amely személyeket, tárgyakat, eseményeket egyedileg azonosít. Ez lehet vonalkódos rendszer, ujjlenyomat- vagy retinaazonosítás, vagy akár DNS-azonosítás is. A legfiatalabb és legdinamikusabban fejlődő azonosítási módszer az RFID. A rádiófrekvenciás azonosítás története a második világháborúban indult az ellenség-barát azonosító rendszerekkel. Majd a 90-es években kezdett betörni a kereskedelem, az ipar különböző területeire. Különböző típusú szenzorokkal, illetve helymeghatározó rendszerekkel párosítva széles felhasználási területen alkalmazható. Találkozhatunk vele többek között az autógyártásban, logisztikában, gyógyszer- és hadiiparban. Lehetővé teszi a közúti, légi és vízi szállítás teljes nyomon követését. A technológia azonosítási és biztonsági lehetőségeit egyre inkább kihasználják a modern útlevelek, a digitális azonosítók és nem utolsósorban a legújabb fizetési megoldások is.

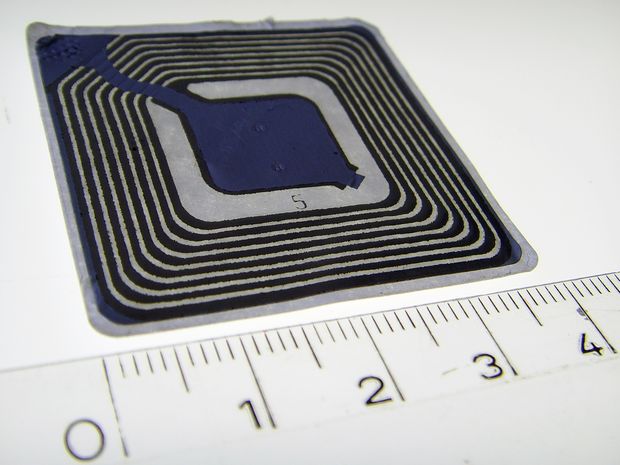

Címke antennával

Az RFID (Radio Frequency IDentification) automatikus azonosításhoz és adatközléshez használt technológia, melynek lényege adatok tárolása és továbbítása RFID-címkék és -eszközök segítségével. Az RFID-címke egy apró tárgy, amely rögzíthető, vagy beépíthető az azonosítani kívánt objektumba. Ez lehet egy árucikk vagy alkatrész, illetve élőlény, így akár ember is. Ezeknek a címkéknek több fajtája van, közös jellemzőjük, hogy rendelkeznek antennával.

Az RFID-technológia olyan megoldások gyűjtőfogalma, amely tárgyak vagy élőlények azonosítóját továbbítja vezeték nélkül, rádióhullámok segítségével. Ennek használatával jelentősen csökkenthető az adatbevitel és -feldolgozás, az ellenőrzés ideje, emellett kiküszöbölhető a hibás adatbevitel. Mindig sok problémát okozhatnak az emberi figyelmetlenségből adódó hibák. Néhány automatikus azonosításra használatos módszer alkalmazásakor (például a vonalkód-technika) a legtöbb esetben emberi beavatkozás szükséges. Ezzel szemben az RFID-technológiával lehetővé válik az adatok teljesen automatikus beolvasása és az adatok valamilyen feldolgozó számítógép felé történő továbbítása. Az adatainkat egy RFID-tagnek vagy címkének nevezett eszközön tárolhatjuk. Ez egy mikrocsip, amit egy megfelelően méretezett antennával kombinálnak. Az adatok kiolvasása és beírása egy célszámítógép, az olvasó és a hozzákapcsolt antennák segítségével lehetséges. Az olvasó által tartalmazott elektronika és szoftveres algoritmusok alakítják digitális jelekké az antenna által fogott jeleket és továbbítják számítógépes rendszerünk felé.

Ebből következik a módszer egyik legnagyobb előnye az optikai rendszerekkel (például a vonalkóddal vagy a karakterfelismeréssel) szemben: nem kell közvetlen rálátás a címkére.

Mindenki ismeri azt az élethelyzetet, amikor egy nagy bevásárlóközpontban a heti/havi bevásárlás után a pénztárnál sorakozunk. A bevásárlókocsink tele a fontos (és kevésbé fontos) kiválasztott élelmiszerekkel, egyebekkel. Majd, mikor sorra kerülünk – jó esetben fél óra alatt –, akkor mindent ki kell pakolni a futószalagra, a pénztáros minden egyes terméket, az élelmiszereket is, megfogja a kezével egyenként. Leolvassa a vonalkódot az asztalba épített vagy kézi olvasóval, majd mindent visszapakolunk a kosárba. Ezek után optimális esetben fizetünk. Mennyivel kényelmesebb lenne, ha a kosarunkat áttolva egy speciális kapun, megkapnánk a számlát, megtakarítva ezzel a hosszadalmas sorban állást, a többszöri pakolás kényelmetlenségét és a közben elpazarolt időt? Ez megvalósítható, a technológia készen van. Ez az RFID. Már csak a bevásárlóközpontok befektetése kell, hogy kiépülhessenek ezek a rendszerek.

Az RFID-címkén több információ tárolható, és nagyobb távolságból is „olvasható”, mint a vonalkód. Kisebb a hibalehetőség és egy időben több címke leolvasása is lehetséges. Olvasható és írható adathordozó.

Természetesen korlátai is vannak a technológiának. Az adathordozó költségei magasabbak az 1D- vagy akár a 2D-vonalkódnál. A rádióhullámok használatának szabályozása nem egységes, így az adathordozók többsége globálisan használható, de olvasó/író-berendezésből eltérő verziókra van szükség.

Biztonság vagy hatékonyság?

A mai RFID-szabványokat úgy alakították ki, hogy a teljesítmény optimalizálására fektettek nagyobb hangsúlyt, s kevesebbet a fogyasztók adatainak biztonságára.

Úgy képzeljük el, hogy a fogyasztók által használt személyes eszközök észrevétlen mikrocsipeket tartalmaznak, s ezen keresztül finom, diszkrét ellenőrzések is végrehajthatóak egyes munkafolyamatok során. Ezen ellenőrzések folytán, mivel ilyenkor adatáramlás és adatcsere sorozatai folynak le a rendszerben, külső személyek, felhasználók is hozzájuthatnak mások személyes információihoz. Ezek jelentős és nyugtalanító problémák és mielőbbi megoldást igényelnek, hiszen a mai világban a személyes információk védelme a legfontosabb.

A fejlesztők hamar belátták, hogy elsődleges szempont mindig az információkezelés biztonságos és akadálymentes kezelése, s jelenleg erre koncentrálják a kutatásokat.

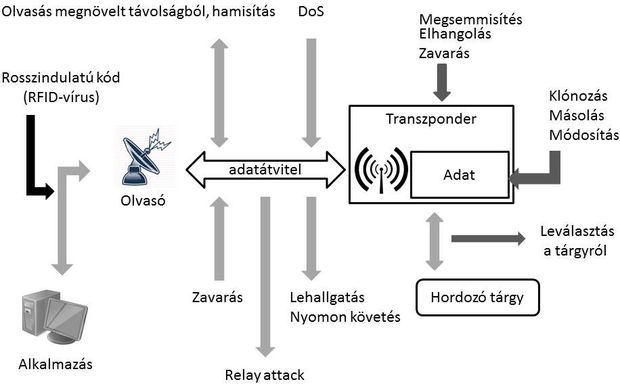

A technológia támadására két lehetőség létezik, megkülönböztetünk aktív és passzív támadási módszereket. A passzív módszer alapvető jellemzője, hogy a támadó a nyilvános csatorna lehallgatásával rejtett szövegű üzenetek birtokába jut. A passzív támadásokkal szemben az aktív támadás jellemzője, hogy a támadó maga is forgalmaz adatokat a csatornán. Tekintsünk néhány támadási lehetőséget!

A címke klónozása azt jelenti, a támadó könnyen készíthet egy klónt, egy pontos másolatot, mely tartalmazza ugyanazt a kódot, melyet a címke hordoz. Ehhez nem szükséges fizikai hozzáférés, csak egy olvasóra van szükség, mely képes leolvasni az azonosítót a címkéről és felírni egy másikra.

Ha a címke által tartalmazott adatokat el szeretnénk rejteni az olvasó elől, akkor elég, ha valamilyen fémes anyaggal burkoljuk be. Ez lehet egyszerű háztartási alufólia is. Ezzel meggátolhatjuk, hogy az olvasó elektromágneses tere elérje a címkét. Ha eltávolítjuk a fóliát, újra működőképes lesz az RFID-címke.

Egy másik támadási lehetőség az olvasási távolság kiterjesztése. Ezzel a módszerrel a támadó képes olvasni a tag-et biztonságos távolságból anélkül, hogy észrevennék. Két típust különböztetünk meg: az induktív és a visszaverődéses csatolást.

Ha a címkét a normál olvasási távolságon kívül helyezzük, a kommunikáció két különböző ok miatt is megszakadhat. Az egyik lehetséges ok, hogy működéséhez nem kap elég áramot az antennából, a másik pedig, ha a címke elég áramot kap ugyan, de a válasz energiája nem elég erős ahhoz, hogy az olvasó detektálni tudja. Ha az olvasó olvasási távolságát növeljük, meg kell növelnünk az olvasó energiatartományát is. Ezt úgy tudjuk elérni, ha növeljük az olvasó antennájának az átmérőjét és az adó antennájában az áramot.

Nagy hatótávolságú RFID-rendszernek nevezzük azt, melyben a két eszköz közötti távolság nagyobb, mint 1 méter. Ekkor visszaszórásos csatolásról beszélünk. Általában UHF (868 vagy 915 MHz) vagy mikrohullámú frekvenciatartományban (2,5 vagy 5,8 GHz) működnek. Ezek a rendszerek jól használhatóak különböző logisztikai, szállítmányozási, járműkövetési feladatok elvégzésénél. Természetesen a nagyobb távolságú kommunikáció magában hordozza a lehallgathatóság veszélyének növekedését.

Védekezés

A rejtjelezés alapvetően a passzív támadások ellen véd, az aktív támadások elleni védekezéshez kriptográfiai protokollokat – titkosítási szabályrendszereket – használunk, ami előre meghatározott üzenetcsere-folyamatot jelent. Ennek során észleljük az aktív támadásokat, és kivédjük azok káros következményét.

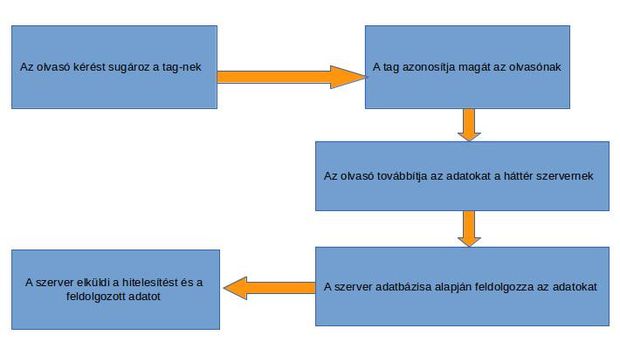

A titkosítási szabályrendszerek a következőképpen épülhetnek fel: az olvasó kérést sugároz a tag-nek a meghatározott frekvencián, amit a címke „megért”. Amennyiben ez megtörtént, a címke azonosítja magát az olvasónak, majd megadja a tárolt adatokat. Ez akár több megszólítás-válasz kommunikációpár is lehet. Amikor a teljes adatmennyiség a rendelkezésére áll az olvasónak, és a hitelesítés is korrektül megtörtént, az olvasó továbbítja az adatokat a háttérszervernek. Innentől a számítógépes rendszer feladata az adatok helyes feldolgozása, és az esetleges további hitelesítés vagy a titkosítás egyes részeinek feloldása. A szerver adatbázisa alapján feldolgozza az adatokat, majd a szerver elküldi a hitelesítést és a feldolgozott adatot.

A különbség a különböző szinteken a kriptográfiai módszerek alkalmazásában áll. A tag titkosítja az adatokat mielőtt továbbítja az olvasónak. A háttérszerver a közös kulccsal visszafejti az üzenetet, adatbázisában megkeresi és feldolgozza azt.

Az RFID-rendszerek használata napjainkban is folyamatosan változik. Számos új technológia jelenik meg és a gyártók, multinacionális cégek törekednek arra, hogy ezeket az újdonságokat eljuttassák a felhasználókig. A széles körű elterjedésnek köszönhetően egyre több szegmensben találhatóak meg ezek a rendszerek, így annak veszélyeire, sebezhetőségeire is sokkal nagyobb hangsúlyt kell fektetni. A felhasználók nincsenek tisztában ennek veszélyeivel, legtöbbjük nem tud vagy nem is akar foglalkozni ehhez hasonló problémákkal. Így a gyártóknak folyamatosan figyelniük kell a biztonságra, figyelemmel kell követniük azokat a lehetőségeseket, amelyek bármilyen sérülést vagy adatlopást okozhatnak a felhasználót körülvevő rendszerekben.

A további kutatásokban az a feladatunk, hogy olyan titkosítási protokollt, szabályrendszert alkossunk meg és teszteljünk, amely lehetővé teszi az RFID-kommunikációban a címke és az olvasó párbeszédének időbeli és helybeli pontosítását a titkosított adatok továbbítása és dekódolása közben. Ennek célja, hogy el tudjuk kerülni az átirányított, illetéktelen adatfelhasználásból származó problémákat a lehető legjobb hatékonyság megtartása mellett.

RADVÁNYI TIBOR

2014/3